第一届“信安杯”部分WriteUp——OooooohLeeGay队!

小队成员(按姓氏):郭泽坤、李江川、赵乐祺

以下这部分是做出来的

2019.11.23-24

++Re1:++

解题:李江川,郭泽坤

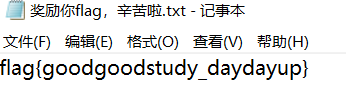

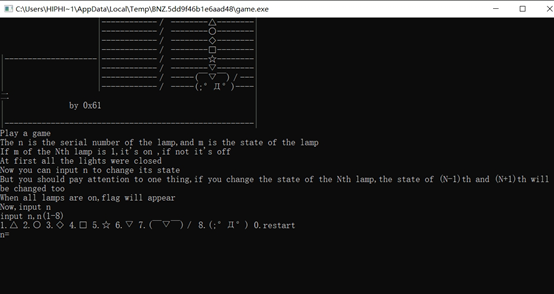

打开题目链接,压缩包解压后有一个.exe,打开后是一个让你点灯的游戏,所有灯点亮后就会得到flag

直接一路输入1~8,发现全部灯被点亮,得到flag。

++Re2:++

解题:赵乐祺

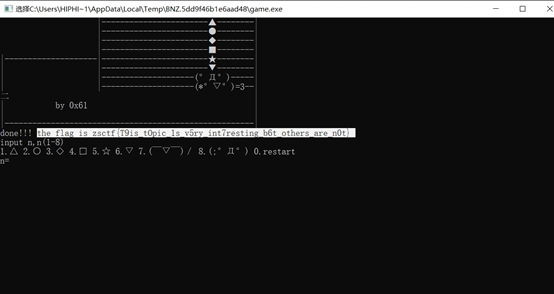

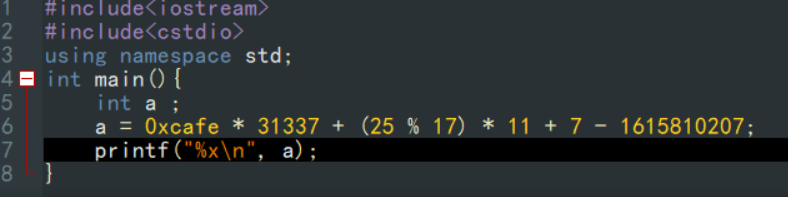

下载下来之后是开源文件,c语言,读一下:

可以知道,first是十六进制的0xcafe,second是一个数,这个数不能满足(second % 5 == 3 || second % 17 != 8),那么最小的这个数17+8=25满足;同时strlen是指字符串长度,也就是7,我们把这些数值算出来再用十六进制表示即可得到一个长得很奇怪的flag;

我还是要吐槽一遍长的是真的奇怪,应该是我见过的太少了。

![]()

++Re3++:

解题:赵乐祺

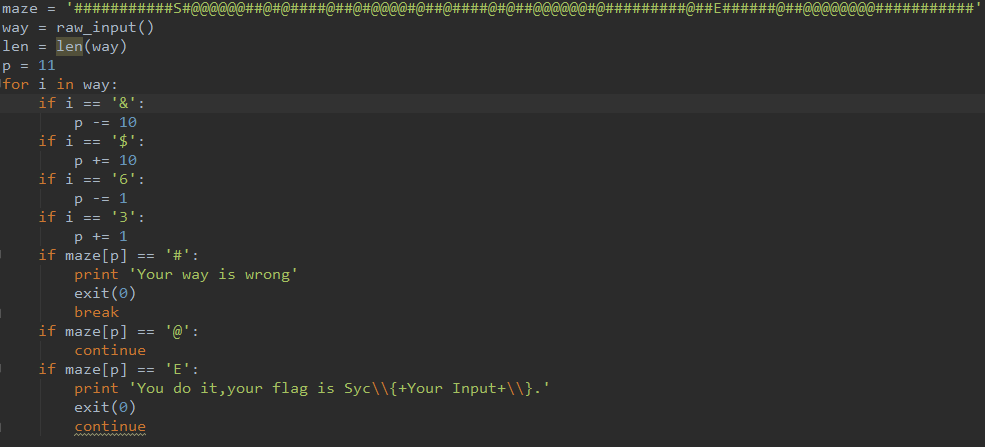

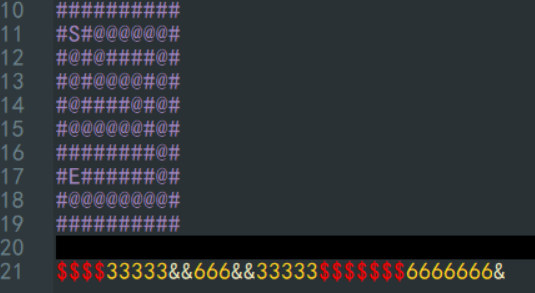

打开后发现了py的字样,是提示,这是一份py文件,用python反编译之后是个迷宫(maze):

把迷宫从一维变为二维:

按照代码给出的位置移动的输入方法,输入了一堆字符串。flag里就是我们input的这些字符串。

++Re5:++

解题:赵乐祺

冰菓大法好!咳咳。

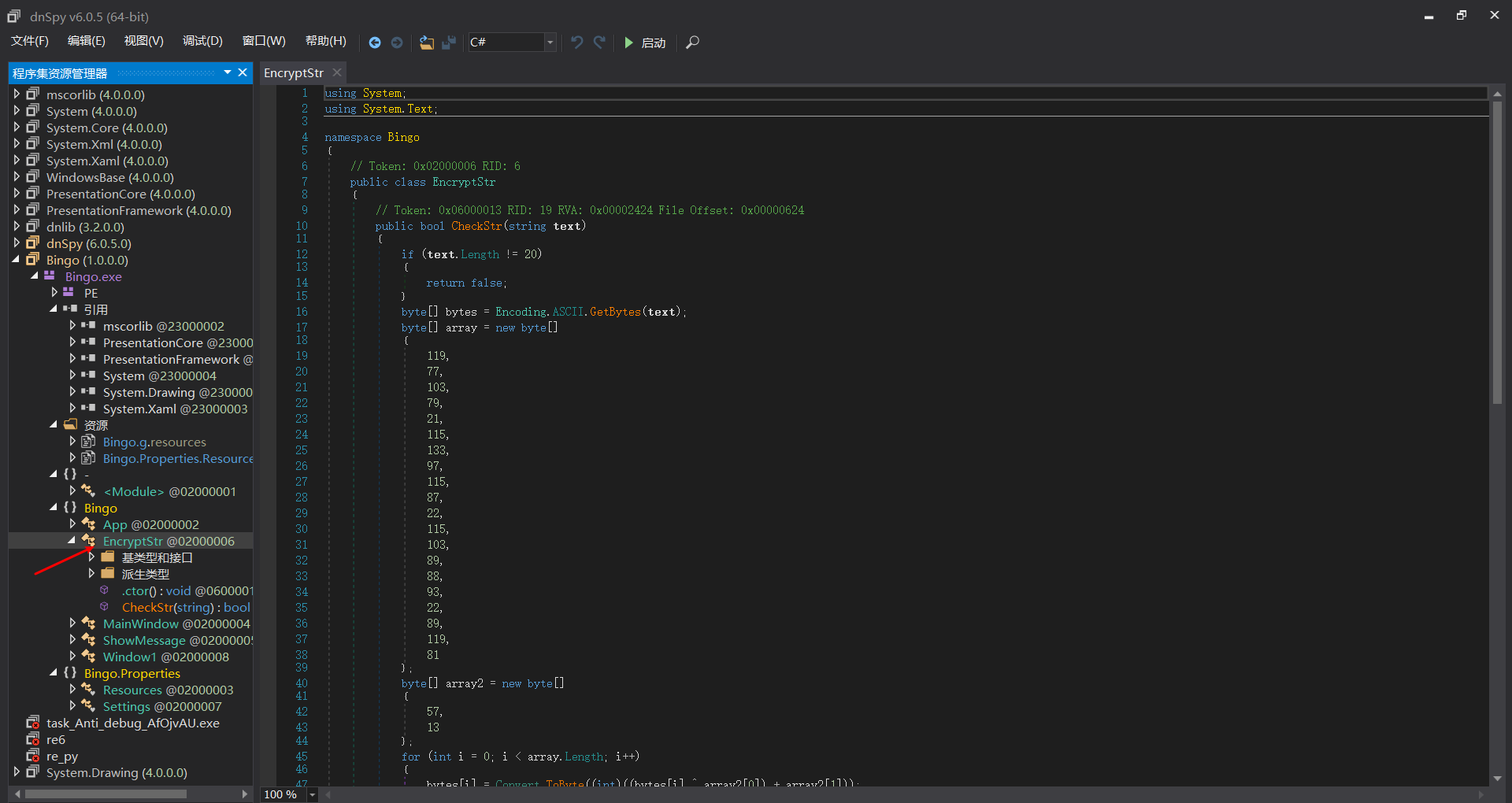

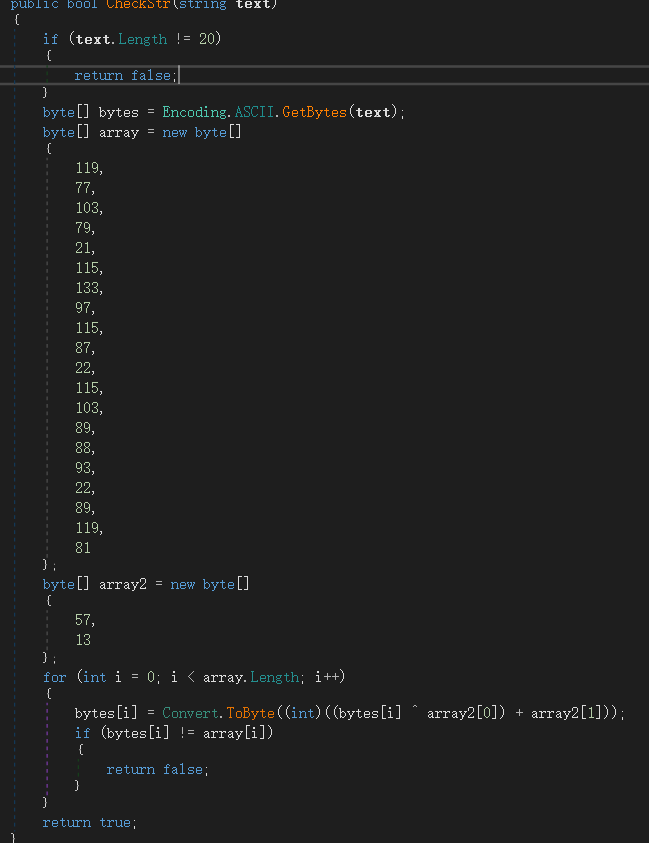

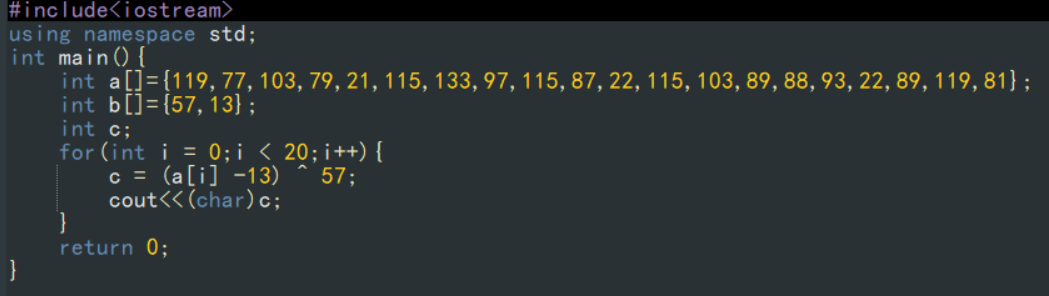

打开这个exe让我们输入flag,随便瞎点两下,找到了提示,让我们把这个exe扔进dnspy看看:

一页一页的点下来后发现了这么一大串看起来像是ascii的东西,直觉告诉我们这就是flag了(其实英文好可以看出来encryptstr是一个复合单词,加密字符串)

自己写个解密的c:

运行得出结果:

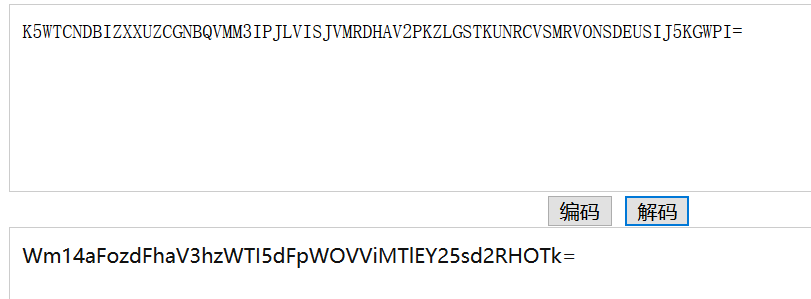

++Misc1漫漫长路签到题:++

解题:赵乐祺、李江川

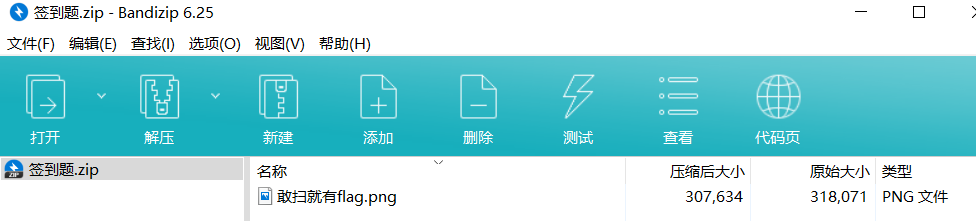

打开后说有两张图:

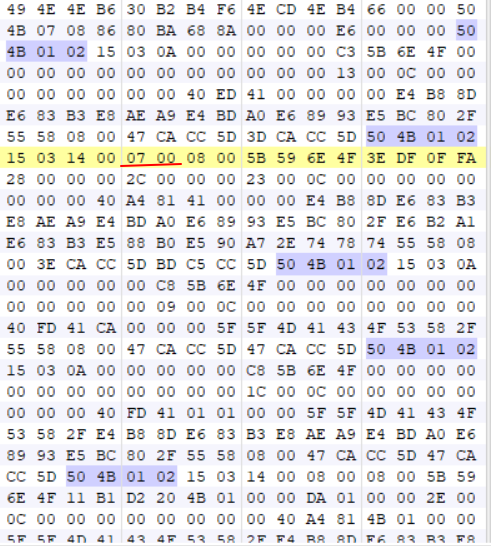

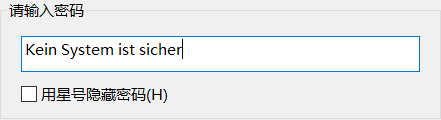

看了一下内存大小,挺大的,在010editor中找到了【50 4B 01 02】等zip的头文件字样,大胆的把后缀改为zip,amazing!:

打开之后就是社工大法好:

然后由不愿意透露姓名的官方提供:

![]()

++Misc2 很简单的Hex:++

解题:李江川

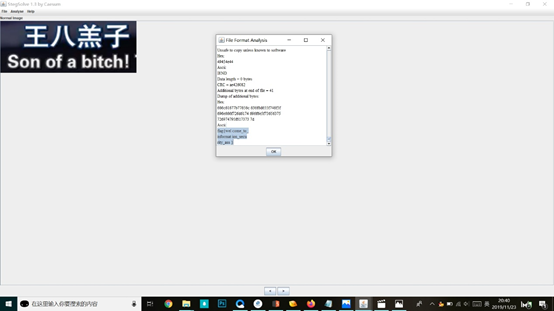

开幕暴击:

打开题目链接,下载压缩包,是一张图片,可能是有隐写,但是用stegsolve并没有发现在图层之间有隐藏信息

那就考虑查看文件格式,发现flag:

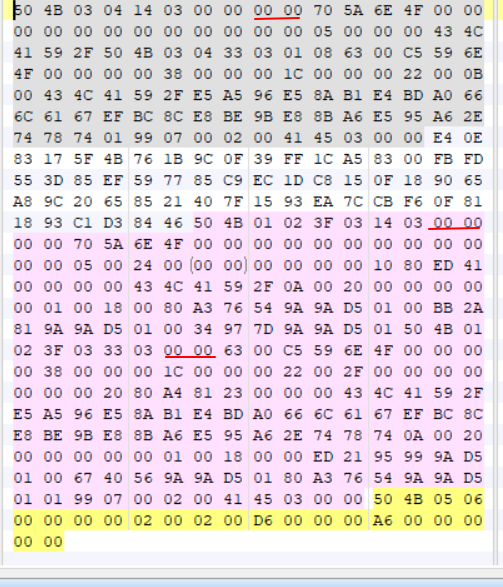

++Misc3不想让你打开:++

解题:赵乐祺

zip伪加密:

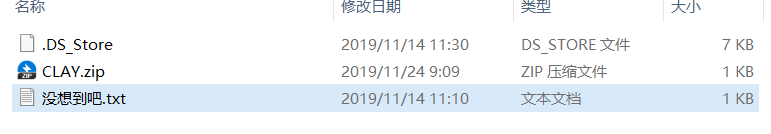

把伪加密改回00 00,解压之后有这些东西:

下意识的把zip扔进010:

改了之后发现并没有什么卵用:

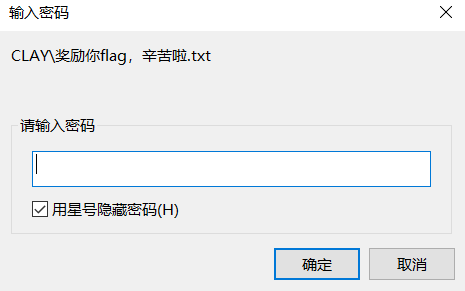

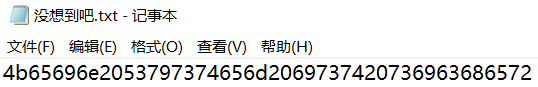

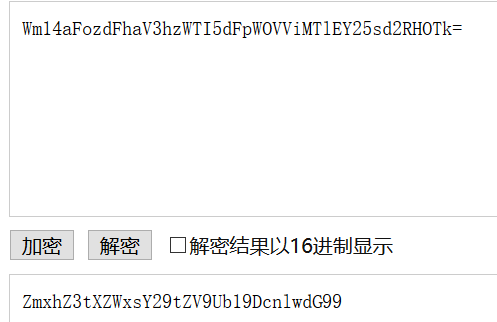

折返去看没想到吧.txt【确实没想到】把这串很像密码的东西转码试试,十六进制转字符串:

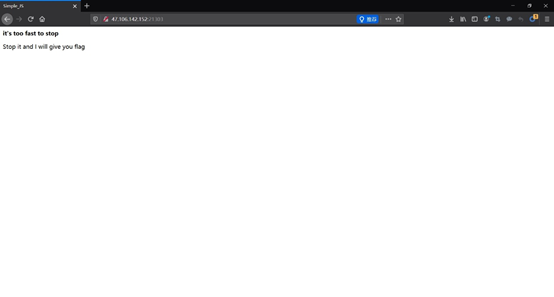

++Web1 easyjs:++

解题:郭泽坤

打开网页发现一直刷新,提示我们让网页停止刷新就可以拿到flag,想到用Burp拦截。

拦截之后并未发现什么有价值信息,尝试发送给中继器,直接运行,发现flag:Flag: flag{0k_u_hav3_caught_m3_}

没了,web就做出来一道,嘤。

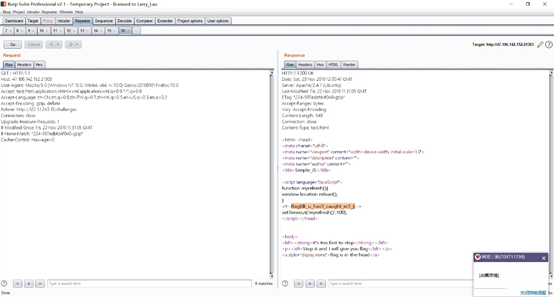

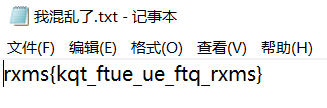

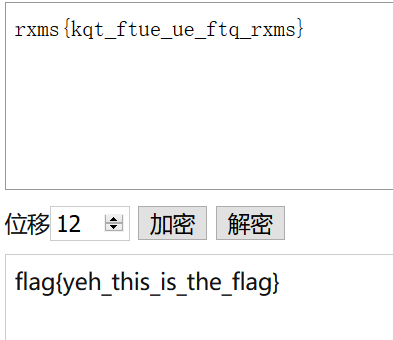

++Crypto1我混乱了:++

解题:李江川

是长的挺乱的,但是依稀可见rxms像是flag的字样,凯撒密码转换器转换一下得到flag:

是长的挺乱的,但是依稀可见rxms像是flag的字样,凯撒密码转换器转换一下得到flag:

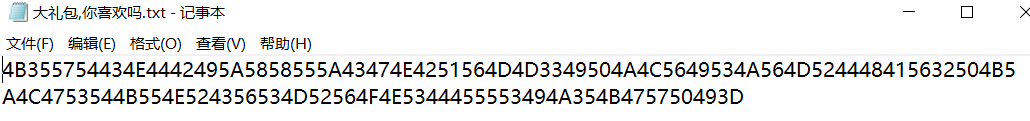

++Crypto2很基础的大礼包:++

解题:李江川

辗转相转法,爱的flag转圈圈: 首先16转文本:

接着base32:

然后两次base64:

第二次:

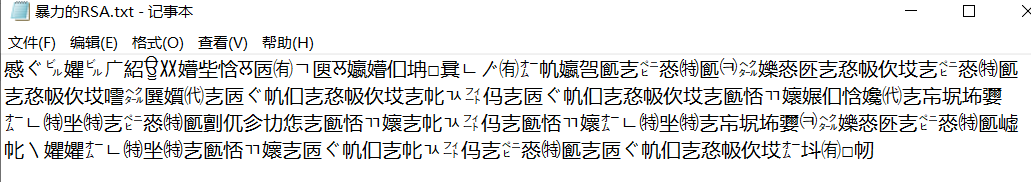

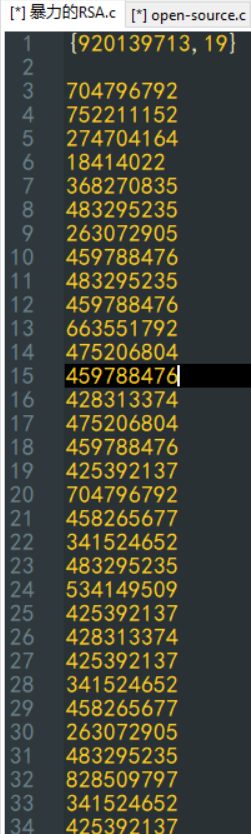

++Crypto3暴力的RSA:++

解题:赵乐祺

题目说的很明白了,RSA加密算法:

txt打开是这个样子的:

想着能不能转换成可以看懂的东西的想法,尝试把后缀名改成了c,希望得到代码什么的,结果得到了:

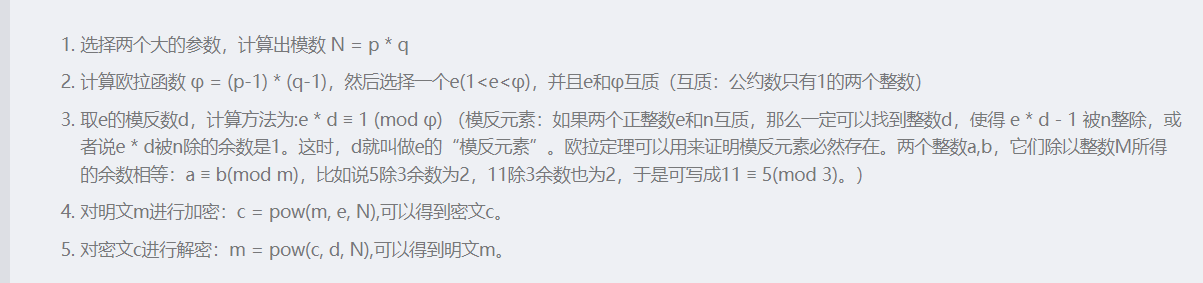

从网上找一下算法步骤:

密匙有了,大数位运算,py来得方便【比c高精度友好多了】

以上,就是我们OooooohLeeGay小队做出来的题目,至于剩下的,大多是做一半卡死了。

以下是做一半的思路

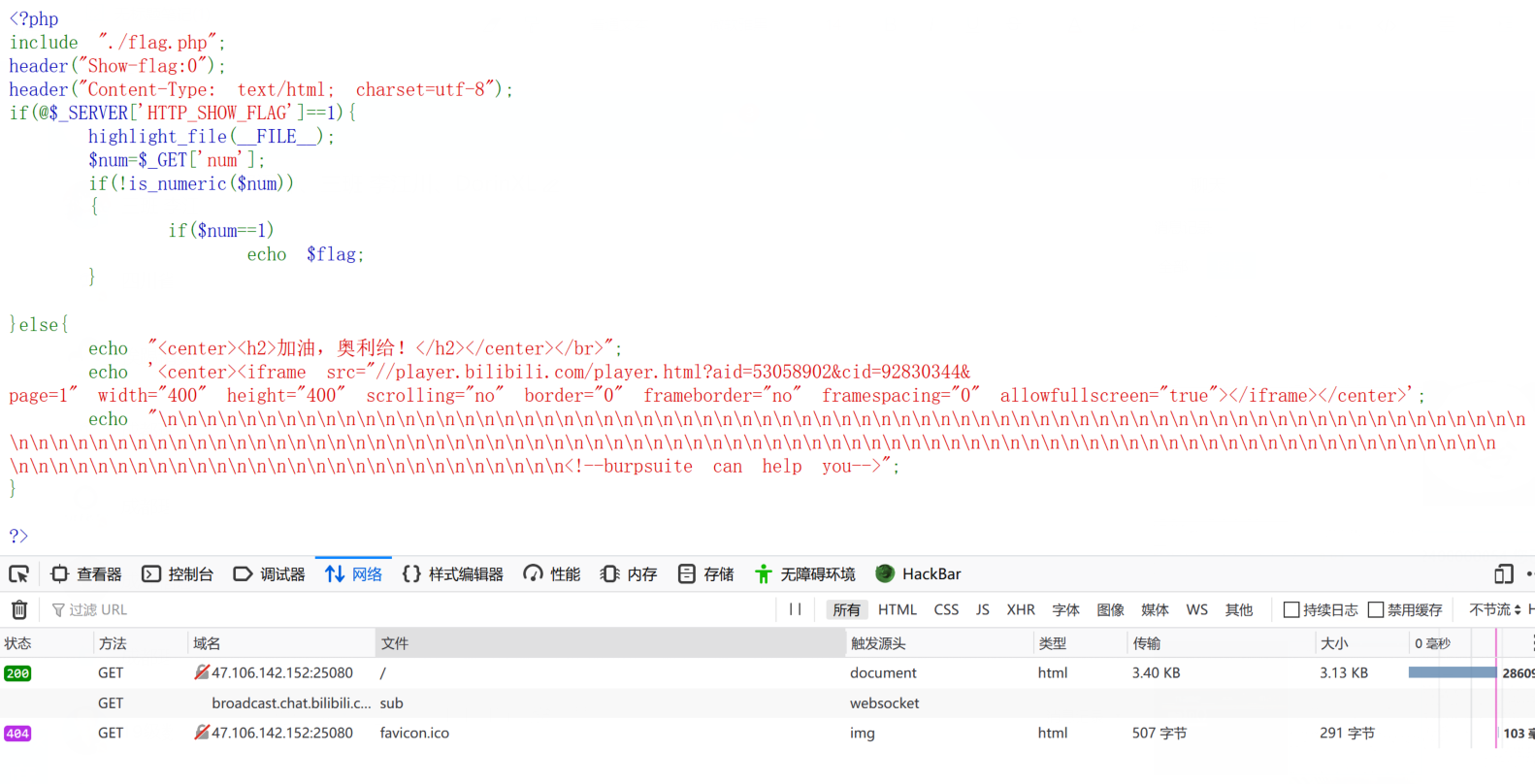

++Web2奥里给:++

放进burp里查了半天,李江川同学查出来个页面:

然后无果,无奈。 其他的web也试了试,皆无果而终。

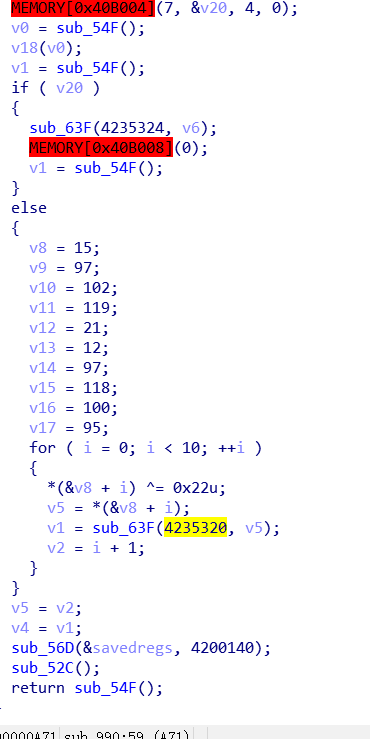

++Re4&&6:++

re4在找各种蛛丝马迹【因为ida用的不熟】:

当我发觉到flag被分为各个部分的时候,我就意识到八成找不全了。

至于re6同样在各种软件中检测一番无果而终

++Misc:++

喵喵的思考,一只猫愣是把我盯得无能狂怒。 Dance,看着word文档,改成了zip文件解压之后就不会了。